AUDIT TEKNOLOGI SISTEM INFORMASI

“Auditing

Routers, Switches dan Firewalls”

Disusun Oleh :

Kelompok 1

Akbar Fauzi Laksono (10115415)

Ivan Revaldi (13115502)

Malik Abdul Jabbar (14115005)

Robby Rahman Kusuma (16115222)

KELAS 3KA08

FAKULTAS ILMU KOMPUTER DAN TEKNOLOGI INFORMASI

Mata Kuliah : Audit Teknologi Sistem Informasi

Dosen : Priyo Sarjono

W, SKom., MMSI

(Tugas-1)

1.

Konsep

Audit

Ø

Misi

Departemen Audit Internal

Sebagian besar departemen

audit dibentuk oleh komite audit perusahaan (bagian dari dewan direksi) untuk

memberikan komite dengan jaminan independen bahwa pengendalian internal sudah

berjalan dan berfungsi secara efektif. Dengan kata lain, komite audit

menginginkan kelompok obyektif yang akan menceritakan apa yang

"benar-benar terjadi" di perusahaan. Panitia menginginkan seseorang

yang dapat dipercaya untuk mengungkapkan semua penjahat yang menolak untuk

menerapkan kontrol internal. Departemen audit internal biasanya melapor

langsung kepada ketua komite audit, sehingga mereka merasa terlindung dari

dampak yang dapat dihasilkan dari meniup peluit pada gerombolan manajer yang

tidak jujur dalam perusahaan.

Singkatnya, misi departemen audit

internal ada dua:

· Untuk

memberikan jaminan independen kepada komite audit (dan manajemen senior) bahwa

pengendalian internal ada di perusahaan dan berfungsi secara efektif.

· Untuk

meningkatkan keadaan pengendalian internal di perusahaan dengan mempromosikan

kontrol internal dan dengan membantu perusahaan mengidentifikasi kelemahan

kontrol dan mengembangkan solusi yang hemat biaya untuk mengatasi kelemahan

tersebut.

Ø

Kebebasan

Kebebasan adalah salah

satu prinsip dasar departemen audit. Ini juga merupakan salah satu alasan

terbesar yang digunakan oleh departemen audit untuk menghindari penambahan

nilai. Hampir semua departemen audit menunjukkan kebebasan mereka sebagai salah

satu kunci keberhasilan mereka dan alasan bahwa komite audit dapat bergantung

pada mereka.

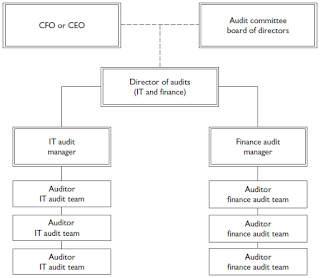

Meskipun departemen audit

melaporkan kepada anggota dewan direksi, di hampir setiap perusahaan, direktur

audit juga melaporkan kepada CFO atau CEO perusahaan Gambar 1. Anggaran untuk

departemen audit biasanya dikendalikan oleh eksekutif ini, dan begitu juga

kompensasi yang dibayarkan kepada anggota departemen audit. Sulit untuk melihat

bagaimana seseorang dapat merasakan bahwa dia tidak dipengaruhi oleh

orang-orang ini. Selain itu, auditor internal umumnya bekerja di gedung yang

sama dengan sesama karyawan mereka, tidak dapat dihindarkan lagi membentuk

hubungan di luar departemen audit. Auditor memiliki rencana 401k sama seperti

semua karyawan lain, biasanya sebagian besar terdiri dari saham perusahaan.

Oleh karena itu, keberhasilan perusahaan adalah kepentingan utama bagi auditor.

Ada lebih banyak untuk menjadi auditor

daripada audit. Meskipun melakukan audit formal adalah fungsi yang penting dan

penting dari departemen audit, biaya untuk mengoreksi masalah dan menambahkan

kontrol pasca-implementasi secara signifikan lebih tinggi daripada biaya

melakukannya dengan benar pada kali pertama. Dalam hal independensi, tidak ada

perbedaan antara penyediaan penilaian sistem atau solusi sebelum implementasi

dan memberikan penilaian setelah implementasi. Namun, ada perbedaan dalam

seberapa banyak nilai yang ditambahkan oleh auditor kepada perusahaan.

Ø

Empat

Metode untuk Konsultasi dan Keterlibatan Awal

Sekarang telah ditetapkan bahwa tidak

masalah untuk berbicara dengan sesama karyawan tentang kontrol internal bahkan

ketika Anda tidak mengauditnya, mari kita bicara tentang beberapa cara terbaik

untuk melakukan ini. Kami akan membahas empat metode untuk mempromosikan

kontrol internal di perusahaan di luar audit formal Anda:

a) Keterlibatan awal

Perusahaan manufaktur mana

pun akan memberi tahu Anda bahwa lebih murah untuk membangun kualitas menjadi

produk daripada mencoba menambahkannya setelah fakta. Kontrol internal adalah

cara yang sama: Setelah Anda membuat sistem, mengujinya, dan menerapkannya,

akan jauh lebih mahal untuk kembali dan mengubahnya daripada jika Anda

melakukannya dengan benar pada kali pertama. Sebagai auditor, Anda juga lebih

mungkin menghadapi penolakan setelah penerapan. Setiap orang telah pindah ke

proyek lain, dan tidak ada yang termotivasi untuk kembali dan membuat perubahan

pada proyek yang sudah selesai. Di sisi lain, jika Anda dapat memberikan

persyaratan pengendalian internal di awal proses, mereka hanya menjadi bagian

lain dari lingkup proyek untuk pelaksana, dan mereka tidak terlalu mempedulikannya

(dengan ketentuan bahwa persyaratan kontrol adalah wajar).

b) Audit informal

Salah satu masalah yang

dihadapi hampir setiap departemen di hampir setiap perusahaan adalah kendala

sumber daya. Tidak pernah ada cukup waktu untuk melakukan semua hal yang ingin

Anda lakukan, dan sebagian besar departemen tidak punya waktu untuk mengatasi

semua risiko di luar sana. Selalu ada permintaan untuk audit yang tidak dapat

Anda penuhi. Sadarilah bahwa jika audit Anda harus menyeluruh, Anda akan

memiliki waktu untuk mengaudit hanya beberapa area setiap tahun. Faktanya, jika

proses penjadwalan audit Anda murni berbasis risiko (bukannya memiliki

segalanya pada rotasi tertentu), beberapa area tidak akan pernah melakukan

pemotongan. Anda mungkin tidak akan pernah pergi ke komite audit dan melaporkan

bahwa salah satu dari lima belas risiko teratas yang perlu Anda tinjau untuk

tahun ini adalah pusat data kecil di lokasi terpencil yang mendukung segelintir

orang yang melakukan bisnis yang kurang penting. proses. Tetapi apakah ini

berarti Anda tidak boleh bekerja dengan karyawan tersebut untuk membantu mereka

memahami keadaan kontrol internal mereka? Apakah ini berarti Anda tidak pernah

memahami risiko di situs itu? Harus ada beberapa cara untuk melakukan

peninjauan atas area-area tersebut tanpa mengubahnya menjadi upaya besar yang

tidak perlu. Audit informal adalah mekanisme yang digunakan.

c)

Berbagi

pengetahuan

Sebagai auditor internal,

Anda memiliki perpaduan unik dari pengetahuan perusahaan dan keahlian dalam

kontrol internal. Departemen audit internal harus kreatif dalam menemukan

cara-cara baru untuk berbagi pengetahuan uniknya dengan bagian lain perusahaan.

Tentu saja, banyak berbagi pengetahuan harus terjadi ketika Anda melakukan

audit, ketika Anda melakukan tinjauan konsultasi, dan ketika Anda memberikan

masukan sebagai bagian dari aktivitas keterlibatan awal Anda. Namun, ini masih

menyisakan beberapa celah. Di bagian ini, kita akan membahas cara menutup

beberapa celah yang tersisa.

d) Penilaian-diri

Tentunya, untuk beberapa

audit satu kali, jika Anda belum pernah meninjau area sebelumnya dan akan

bertahun-tahun sebelum Anda meninjaunya lagi, ini tidak akan praktis. Namun,

untuk teknologi dan topik umum, sangat berguna untuk memberikan panduan kontrol

yang menjelaskan berbagai hal yang biasanya Anda ulas selama audit. Area yang

dibahas dalam Bagian II buku ini adalah kandidat yang baik untuk ini. Mengapa

tidak membiarkan orang tahu apa yang Anda cari ketika mengaudit Unix, misalnya?

Mengapa tidak membiarkan mereka tahu jenis dasar kontrol yang Anda cari ketika

mengaudit aplikasi? Ini tidak hanya akan membantu orang mempersiapkan audit

Anda, tetapi ini juga akan memberikan informasi yang sangat baik bagi orang

lain di perusahaan yang mungkin tertarik tetapi Anda tidak memiliki rencana

untuk mengaudit.

2.

Proses

Audit

Terdapat 6 fase utama pada proses audit

sebagai berikut :

Tujuan

dari proses perencanaan adalah untuk menentukan tujuan dan ruang lingkup audit.

Anda perlu menentukan apa yang ingin Anda capai dengan peninjauan. Sebagai

bagian dari proses ini, Anda harus mengembangkan serangkaian langkah yang akan

dilaksanakan untuk mencapai tujuan audit. Proses perencanaan ini akan

membutuhkan penelitian, pemikiran, dan pertimbangan yang cermat untuk setiap

audit. Berikut adalah beberapa sumber dasar yang harus dirujuk sebagai bagian

dari setiap proses perencanaan audit:

Ø

Hand-off dari Manajer Audit

Jika

audit dimasukkan dalam rencana audit, pasti ada alasannya. Manajer audit harus

menyampaikan kepada tim audit informasi yang mengarah pada audit yang

dijadwalkan. Ini mungkin termasuk komentar dari manajemen TI dan / atau

kekhawatiran yang diketahui di daerah tersebut. Faktor-faktor yang menyebabkan

audit yang dijadwalkan perlu dicakup dalam rencana audit. Selain itu, manajer

audit harus dapat menyediakan tim audit dengan kontak kunci untuk audit.

Ø

Survei

Awal

Tim

audit harus meluangkan waktu sebelum setiap audit melakukan survei awal dari

area yang diaudit untuk memahami apa yang akan ditanggung audit. Kemungkinan

ini akan mencakup wawancara dengan pelanggan audit untuk memahami fungsi sistem

atau proses yang sedang ditinjau, serta meninjau dokumentasi yang terkait.

Tujuannya adalah untuk mendapatkan latar belakang dasar dan pemahaman tentang

area yang akan ditinjau. Ini diperlukan untuk melakukan penilaian awal risiko

di daerah tersebut.

Ø

Permintaan

Pelanggan

Tim

audit harus menanyakan kepada pelanggan bidang apa yang mereka pikir harus

ditinjau dan bidang apa yang menjadi perhatian. Masukan ini harus dikaitkan

dengan hasil penilaian risiko objektif auditor untuk menentukan ruang lingkup

audit. Tentu saja, terkadang auditor tidak akan menggunakan input pelanggan.

Sebagai contoh, kadang-kadang pelanggan audit akan khawatir tentang area yang

lebih bersifat operasional dan tidak memiliki dampak pengendalian internal.

Dalam kasus seperti itu, sangat sah bagi tim audit untuk menjaga area tersebut

di luar ruang lingkup audit, dengan penjelasan kepada pelanggan tentang mengapa

tim audit tidak diposisikan untuk mengeksekusi permintaan tersebut. Penting

juga untuk tidak membiarkan pelanggan mengarahkan auditor menjauh dari meninjau

area penting. Para auditor harus akhirnya menerapkan penilaian terbaik mereka.

Namun, mendapatkan masukan pelanggan dan memasukkannya ke dalam rencana audit

di mana mungkin akan membuat pelanggan merasa memiliki dalam proyek audit dan

mengoptimalkan komunikasi yang terbuka dan jujur.

Ø

Checklist Standar

Checklist audit standar untuk area yang sedang

ditinjau sering tersedia. Daftar periksa ini dapat berfungsi sebagai titik awal

yang sangat baik untuk banyak audit. Selain itu, departemen audit mungkin

memiliki daftar periksa sendiri untuk sistem dan proses standar di perusahaan.

Memiliki daftar periksa audit standar yang dapat diulang untuk area umum dapat

memberikan awal yang berguna untuk banyak audit. Daftar periksa tersebut,

bagaimanapun, harus dievaluasi dan diubah seperlunya untuk setiap audit

spesifik. Memiliki daftar periksa standar tidak menghilangkan persyaratan bagi

auditor untuk melakukan penilaian risiko sebelum setiap audit.

Ø

Penelitian

Akhirnya,

Internet, buku, dan materi pelatihan harus dirujuk dan digunakan sebagaimana

mestinya untuk setiap audit untuk memperoleh informasi tambahan tentang area

yang diaudit.

Sebagian

besar audit terjadi selama fase ini, ketika langkah-langkah audit yang dibuat

selama tahap sebelumnya dilaksanakan oleh tim audit. Sekarang, tim memperoleh

data dan melakukan wawancara yang akan membantu anggota tim untuk menganalisa

potensi risiko dan menentukan risiko mana yang belum dimitigasi dengan tepat.

Jika

memungkinkan, auditor harus mencari cara untuk memvalidasi secara independen

informasi yang diberikan dan keefektifan dari lingkungan pengendalian. Meskipun

ini tidak selalu mungkin, auditor harus selalu memikirkan cara-cara kreatif

untuk menguji sesuatu. Misalnya, jika pelanggan audit menggambarkan proses

untuk menyetujui permintaan akun pengguna baru, auditor harus berusaha menarik

sampel pengguna yang baru saja ditambahkan untuk melihat apakah mereka memang

menerima persetujuan yang tepat. Ini akan memberikan bukti yang jauh lebih

meyakinkan bahwa proses sedang diikuti daripada wawancara.

Dokumentasi

juga merupakan bagian penting dari kerja lapangan. Auditor harus melakukan

pekerjaan yang cukup untuk mendokumentasikan pekerjaan mereka sehingga

kesimpulan dapat dibuktikan. Tujuannya adalah mendokumentasikan pekerjaan itu

secara cukup rinci sehingga orang yang berpengetahuan cukup dapat memahami apa

yang telah dilakukan dan sampai pada kesimpulan yang sama seperti auditor.

Auditor pada dasarnya harus menceritakan sebuah kisah: “Inilah yang saya

lakukan. Inilah yang saya temukan. Inilah kesimpulan saya. Inilah alasan

mengapa saya mencapai kesimpulan itu. ”Jika suatu proses ditinjau, prosesnya

harus dijelaskan, dan poin kontrol utama dalam proses itu harus disorot. Jika

suatu sistem atau teknologi ditinjau ulang, pengaturan khusus dan data yang

ditinjau harus diuraikan (bersama dengan bagaimana informasi itu diperoleh) dan

ditafsirkan.

Saat

melaksanakan kerja lapangan, auditor akan mengembangkan daftar masalah

potensial. Ini jelas merupakan salah satu fase penting dari audit, dan auditor

harus berhati-hati untuk menggosok daftar masalah potensial untuk memastikan

bahwa semua masalah valid dan relevan. Dalam semangat kolaborasi, auditor harus

mendiskusikan potensi masalah dengan pelanggan sesegera mungkin. Tidak ada yang

menikmati menunggu auditor untuk menyelesaikan audit dan kemudian harus

menanggung daftar masalah laundry. Tidak hanya ini tidak menyenangkan bagi

pelanggan Anda, tetapi juga bisa tidak menyenangkan bagi Anda, karena Anda

mungkin menemukan bahwa tidak semua informasi Anda akurat dan tidak semua

masalah Anda valid. Daripada membuat kasus federal dari setiap masalah

potensial, ambil pendekatan yang lebih informal: “Hei, saya pikir saya

menemukan sesuatu yang memprihatinkan. Dapatkah saya mendiskusikannya dengan

Anda untuk memastikan saya memiliki fakta yang benar dan memahami risiko dengan

benar? ”Ini memungkinkan pelanggan untuk bekerja dengan Anda dalam memvalidasi

masalah dan juga mendorong pelanggan untuk mengambil kepemilikan masalah.

Selain

memvalidasi bahwa Anda memiliki fakta-fakta Anda secara langsung, Anda perlu

memvalidasi bahwa risiko yang disajikan oleh masalah tersebut cukup signifikan

untuk dilaporkan dan ditangani dengan layak. Jangan mengajukan masalah demi

mengangkat masalah. Sebaliknya, isu yang diangkat harus memberikan risiko

signifikan bagi perusahaan. Pertimbangkan untuk mengurangi kontrol, dan pahami

seluruh gambar sebelum menentukan apakah Anda memiliki masalah yang layak

dilaporkan.

Setelah

Anda mengidentifikasi masalah potensial di area yang Anda audit dan telah

memvalidasi fakta dan risiko, Anda dapat bekerja dengan pelanggan Anda untuk

mengembangkan rencana tindakan untuk mengatasi setiap masalah. Jelas, hanya

mengangkat isu-isu yang dilakukan perusahaan tidak ada gunanya kecuali

masalah-masalah itu benar-benar diatasi. Tiga pendekatan umum digunakan untuk

mengembangkan dan menugaskan item tindakan untuk mengatasi masalah audit:

Berikut

ini adalah skenario umum untuk pendekatan ini. Tim audit menemukan tidak ada

proses untuk memastikan bahwa pengguna memiliki patch keamanan terbaru pada PC mereka sebelum terhubung ke

jaringan. Mereka menyajikan masalah ini kepada pelanggan, bersama dengan

rekomendasi yang mengatakan, "Kami merekomendasikan bahwa proses untuk

memastikan bahwa pengguna memiliki patch

keamanan terbaru pada PC mereka sebelum mereka diizinkan untuk terhubung ke

jaringan," atau sesuatu sama cemerlang dan berguna. Auditor kemudian

bertanya kepada pelanggan ketika prosesnya selesai. Pelanggan membuang tanggal

untuk membebaskan auditor dari belakang, umumnya tanpa memikirkan apa yang

sebenarnya dibutuhkan oleh pekerjaan. Para auditor pergi dengan senang karena

rekomendasi mereka diterima, dan mereka memiliki tanggal jatuh tempo.

Ø

Pendekatan

manajemen-respons

Dengan

pendekatan manajemen-respons, auditor mengembangkan daftar masalah dan kemudian

melemparkannya ke pelanggan untuk respon dan rencana tindakan mereka.

Kadang-kadang auditor mengirim rekomendasi mereka untuk resolusi bersama dengan

masalah, dan kadang-kadang mereka hanya mengirim masalah tanpa rekomendasi. Selain

itu, pelanggan seharusnya mengirim kembali tanggapan mereka, yang termasuk

dalam laporan audit. Ini cocok untuk penunjuk jari dan panggilan nama yang

sopan. Auditor menulis, “Ada masalah. Kami menyarankan agar mereka

memperbaikinya. ”Manajemen kemudian menulis kembali,“ Kami pikir ini bodoh,

tapi kami akan melanjutkan dan menerapkan solusi setengah matang yang kami

percaya tidak menambah nilai untuk membuat auditor terlena. ”Atau bahkan lebih

buruk lagi, tanggapan manajemen mungkin lebih seperti ini: “Kami pikir ini

bodoh dan tidak akan melakukan apa-apa. Auditor bisa melompat di danau.

"Dalam kasus seperti itu, auditor dapat memasukkan tanggapan balasan

mereka, mengatakan sesuatu seperti ini:" Bisakah Anda mempercayai

orang-orang ini? Mereka jelas tidak peduli dengan kontrol. Kami akan memberi

tahu CEO dan membuat mereka dalam masalah. "

Ø

Pendekatan

solusi

Dengan

menggunakan pendekatan ini, auditor bekerja dengan pelanggan untuk

mengembangkan solusi yang mewakili rencana aksi yang dikembangkan bersama dan

disepakati untuk mengatasi masalah yang diangkat selama audit. Ini adalah

kombinasi dari dua pendekatan sebelumnya, membawa yang terbaik dari

masing-masing. Seperti halnya pendekatan rekomendasi, auditor menyediakan ide

untuk resolusi berdasarkan pengetahuan kontrol mereka. Seperti halnya

pendekatan manajemen-respons, pelanggan menyediakan ide untuk resolusi

berdasarkan pengetahuan operasional keadaan mereka. Hasilnya adalah solusi

bahwa pelanggan "memiliki" dan itu memuaskan bagi auditor. Karena mereka

memiliki masalah kepemilikan, pelanggan jauh lebih mungkin untuk

menindaklanjuti.

Setelah

Anda menemukan masalah di lingkungan yang diaudit, memvalidasi mereka dengan

pelanggan, dan mengembangkan solusi untuk mengatasinya, Anda dapat menyusun

laporan audit. Laporan audit adalah kendaraan yang digunakan untuk

mendokumentasikan hasil audit. Ini melayani dua fungsi utama:

·

Bagi

Anda dan pelanggan audit, ini berfungsi sebagai catatan audit, hasilnya, dan

rencana aksi yang dihasilkan.

·

Untuk

manajemen senior dan komite audit, berfungsi sebagai "kartu laporan"

di area yang diaudit.

3.

Teknik Audit (Auditing Routers, Switches dan

Firewalls)

Ø

Latar

Belakang

Bermula pada tahun 1962,

ketika Paul Baran dari RAND Corporation ditugaskan oleh Angkatan Udara AS untuk

mempelajari cara mempertahankan kontrol atas pesawat dan senjata nuklir setelah

serangan nuklir. Proyek ini terutama dimaksudkan untuk menjadi jaringan militer

yang akan memungkinkan angkatan bersenjata untuk mempertahankan komunikasi

dengan komando lain di seluruh Amerika Serikat dalam hal bencana. Jaringan baru

membawa tujuan memungkinkan angkatan bersenjata untuk mempertahankan kendali

senjata nuklir yang diperlukan untuk meluncurkan serangan balik.

Pada tahun 1968, ARPA

(Advanced Research Projects Agency) memberikan kontrak ARPANET (Advanced

Project Projects Agency Network) ke BBN (Bolt, Beranek, dan Newman). Jaringan

fisik dibangun pada 1969, menghubungkan empat simpul: Universitas California di

Los Angeles, Stanford Research Institute (SRI), Universitas California di Santa

Barbara, dan Universitas Utah. Jaringan itu terhubung bersama hanya menggunakan

sirkuit 50-kbps. Dari sana, Internet dikembangkan dan terbang ke masyarakat

modern; hari ini berfungsi sebagai tulang punggung setiap perusahaan besar di

planet ini. Pada tahun 1973, pengembangan dimulai pada protokol yang kemudian disebut

Transmission Control Protocol / Internet Protocol (TCP / IP), tetapi itu adalah

1977 sebelum didemonstrasikan. Protokol baru ini dibuat untuk memungkinkan

beragam jaringan komputer saling terhubung dan berkomunikasi satu sama lain.

Sepuluh tahun kemudian, pada tahun 1983, TCP / IP menjadi Protokol Internet

inti pada ARPANET.

Ø

Pentingnya

Audit Jaringan

Jaringan memungkinkan host

untuk berkomunikasi menggunakan perangkat keras khusus yang dioptimalkan untuk

mengirimkan data dari satu host ke yang lain. Pada dasarnya, perangkat keras

adalah komputer yang menjalankan sistem operasi yang dirancang untuk

memindahkan data. Perangkat jaringan seperti router, switch, dan firewall

memiliki komponen dasar yang akan Anda temukan di server Anda, kecuali mereka

sangat disesuaikan. Perangkat ini berisi prosesor khusus dengan instruksi yang

tertanam yang dirancang untuk memproses gerakan data dengan cepat dan efisien.

Mereka juga memiliki memori, sistem operasi, dan sarana untuk mengkonfigurasi

perangkat.

Ø

Protokol

Tuan rumah berkomunikasi

satu sama lain dengan terlebih dahulu menggunakan bahasa yang sama, atau

protokol. Perangkat keras dan perangkat lunak yang menangani komunikasi harus

tahu cara berkomunikasi di antara berbagai perangkat di jaringan. Protokol

menentukan aturan di mana perangkat setuju untuk komunikasi. Sebuah analogi

sederhana mungkin seorang teman yang berbicara dalam bahasa yang berbeda.

Misalnya, jika teman saya hanya berbicara bahasa Prancis, saya akan setuju

untuk berbicara dalam bahasa Prancis atau menggunakan penerjemah (disebut

gateway dalam bahasa jaringan) untuk berkomunikasi dengan teman saya.

Ø

Model

OSI

Model OSI tujuh lapisan

menggambarkan bagaimana data bergerak dari satu sistem ke sistem lain. Model

ini membantu menjelaskan cara membuat aplikasi, protokol, dan peralatan yang

memindahkan data dari aplikasi Anda ke kabel fisik, melintasi ratusan atau

ribuan mil, ke aplikasi di sisi lain.

Tabel 1 Model OSI

Layer

|

Nama

yang umum

|

Deskripsi

|

Layer

7

|

Application

|

Mewakili

aplikasi pengguna akhir seperti HTTP, File Transfer Protocol (FTP), File

Transfer Protocol (FTP), Simple Mail Transport Protocol (SMTP), atau Telnet.

|

Layer

6

|

Presentation

|

Menangani

pemformatan, enkripsi, kompresi, dan penyajian data ke aplikasi. Contohnya

termasuk Secure Sockets Layer (SSL) dan Transport Layer Security (TLS).

|

Layer

5

|

Session

|

Berurusan

dengan pengaturan dan pengelolaan sesi antara aplikasi komputer. Contohnya

termasuk pipa bernama, NetBIOS, dan pembentukan sesi untuk TCP.

|

Layer

4

|

Transport

|

Berkaitan

dengan masalah transportasi, seperti mencapai tujuan dalam satu bagian, dan

kontrol kesalahan. TCP dan User Datagram Protocol (UDP) mungkin merupakan

contoh paling terkenal dalam lapisan ini.

|

Layer

3

|

Network

|

Merutekan

paket antar jaringan. Contohnya termasuk IP, Internet Control Message

Protocol (ICMP), IP Security (IPSec), dan Address Resolution Protocol (ARP).

Router beroperasi pada lapisan ini biasanya menggunakan alamat IP.

|

Layer

2

|

Data

Link

|

Mengaitkan

data pada host dari satu lokasi ke lokasi lain, biasanya pada jaringan area

lokal (LAN) tetapi terkadang pada jaringan area luas (WAN) juga. Contohnya

termasuk Ethernet, Token Ring, Fiber Distributed Data Interface (FDDI), Frame

Relay, dan Asynchronous Transfer Mode (ATM). Saklar dan jembatan beroperasi

pada lapisan ini, biasanya menggunakan alamat Media Access Control (MAC).

|

Layer

1

|

Physical

|

Menentukan

hubungan fisik, pemasangan kabel, dan transmisi biner. Modulasi dan kontrol

aliran terjadi pada lapisan ini.

|

Ø

Router

Router menghubungkan dan

merutekan data antar jaringan menggunakan alamat jaringan Layer 3, biasanya

alamat IP. Router beroperasi pada OSI Layer 3. Setelah data dirutekan ke

jaringan tujuan, data beralih ke switch tempat host tujuan berada. Switch

menggunakan alamat MAC host tujuan, di OSI Layer 2, untuk mengirim sisa data ke

host. Router meneruskan paket-paket antar jaringan yang berbeda. Akhirnya,

paket data, atau paket, mencapai LAN jarak jauh dan akhirnya tiba di host di

sisi lain. Setiap router antara Anda dan host jarak jauh hanya melihat

informasi header alamat IP, yang terletak di Layer 3, untuk melihat di mana

untuk mengirimnya berikutnya.

Ø

Switch

Switch adalah perpanjangan

dari konsep hub. Sebuah hub mengambil frame yang diterima pada port tertentu dan

mengulanginya ke setiap port di hub. Switch memiliki fitur pembelajaran, di

mana ia belajar alamat MAC untuk setiap host yang dicolokkan ke port switch.

Setelah mengetahui informasi ini, switch akan mengulang bingkai hanya ke port

yang berisi alamat MAC tujuan yang benar. Segala sesuatu di tingkat switch

biasanya ditangani dengan alamat MAC, diwakili oleh OSI Layer 2. Setiap lapisan

diringkas oleh lapisan berikutnya.

Ø Firewalls

Firewall yang ditempatkan dengan benar di area kunci melindungi aset informasi

dari risiko yang tidak perlu. Firewall jaringan sangat penting dalam peran

mereka melindungi jaringan. Firewall dapat digunakan untuk perlindungan

perimeter atau untuk menciptakan lingkaran konsentris berbagai tingkat

kepercayaan dalam suatu jaringan. Firewall juga dapat membantu membangun area

terlindung jaringan Anda yang dapat diakses oleh publik atau hanya mitra

tertentu. Firewall telah berkembang menjadi fungsi khusus yang mencakup

melindungi mesin virtual dari satu sama lain di jaringan virtual atau

melindungi web host dari serangan jaringan yang secara khusus menargetkan lalu

lintas web.

Ø

Auditing

Switches, Routers, and Firewalls

Langkah-langkah audit

dibagi menjadi langkah-langkah umum dan langkah-langkah khusus. Langkah-langkah

audit umum berlaku untuk peralatan jaringan secara umum, diikuti oleh bagian

khusus untuk router, switch, dan firewall. Kerjakan bagian pertama dari kontrol

umum tanpa menghiraukan audit Anda dan kemudian pindah ke bagian tertentu yang

Anda butuhkan untuk menyelesaikan audit.

Ø

Langkah-langkah

Audit Peralatan Jaringan Umum

Mulailah audit dengan

meminta teknisi jaringan untuk menyalin file konfigurasi dan versi perangkat

yang ingin Anda audit. Untuk router dan switch, seringkali, hampir semua

informasi yang Anda inginkan terletak di file konfigurasi, dan ini mencegah

Anda untuk masuk ke perangkat berulang kali.

1) Tinjau

kontrol di sekitar pengembangan dan pertahankan konfigurasi.

Langkah

ini adalah tangkapan-semua yang membahas manajemen konfigurasi, konsep

menyeluruh menjaga konfigurasi aman dari firewall. Kegagalan untuk

mempertahankan konfigurasi yang aman menyebabkan firewall mengalami

penyimpangan dalam teknologi atau proses yang mempengaruhi keamanan jaringan

Anda. Tinjau segera perubahan apa pun pada firewall untuk memastikan bahwa

perubahan tidak secara tidak sengaja menurunkan kinerja atau merusak keamanan

aset yang dilindungi firewall.

2) Pastikan

bahwa terdapat kontrol yang sesuai untuk setiap kerentanan yang terkait dengan

versi perangkat lunak saat ini. Kontrol ini mungkin termasuk pembaruan

perangkat lunak, perubahan konfigurasi, atau kontrol kompensasi lainnya.

Langkah

ini melampaui perubahan konfigurasi dan target khusus pembaruan perangkat lunak

dan setiap kerentanan terkait. Langkah ini adalah di mana Anda sebagai auditor

akan meneliti kerentanan kritis yang terkait dengan perangkat lunak dan

memastikan bahwa kontrol yang sesuai sudah ada, seperti pembaruan perangkat

lunak, perubahan konfigurasi, atau kontrol kompensasi lainnya.

3) Verifikasi

bahwa semua layanan yang tidak diperlukan dinonaktifkan.

Menjalankan

layanan yang tidak perlu dapat membuat Anda rentan terhadap risiko terkait

kinerja dan keamanan. Ini benar untuk semua host atau perangkat dan menambah

permukaan serangan yang tersedia untuk penyerang potensial.

4) Pastikan

bahwa praktik manajemen SNMP yang baik diikuti.

Simple

Network Management Protocol (SNMP) merupakan cara yang sering diabaikan untuk

mendapatkan akses administratif penuh ke perangkat jaringan. Langkah ini

mungkin tidak berlaku untuk peralatan Anda jika peralatan tidak mendukung

manajemen SNMP atau dinonaktifkan.

5) Tinjau

dan evaluasi prosedur untuk membuat akun pengguna dan memastikan bahwa akun

dibuat hanya ketika ada kebutuhan bisnis yang sah. Juga meninjau dan

mengevaluasi proses untuk memastikan bahwa akun dihapus atau dinonaktifkan

secara tepat waktu dalam hal penghentian atau perubahan pekerjaan.

Langkah

ini memiliki cakupan yang luas, yang mencakup kontrol seputar penggunaan akun

dan manajemen. Akun yang dikelola atau digunakan secara tidak tepat dapat

memberikan akses mudah ke perangkat jaringan, melewati kontrol keamanan

tambahan lainnya untuk mencegah serangan jahat. Langkah ini harus mencakup

kebijakan dan prosedur yang penting untuk memastikan bahwa hanya administrator

yang berwenang yang dapat masuk ke perangkat jaringan dan setelah masuk, mereka

memiliki tingkat hak istimewa yang tepat. Prosedur login harus mematuhi

otentikasi, otorisasi, dan akuntansi yang kuat (AAA).

6) Pastikan

bahwa kontrol kata sandi yang sesuai digunakan.

Password

yang lemah dan tidak terenkripsi memungkinkan penyerang untuk menebak atau

membaca kata sandi dengan mudah di dalam plaintext. Kontrol kata sandi yang

kuat sangat penting untuk melindungi peralatan jaringan. Versi lama dari

perangkat lunak jaringan memungkinkan menyimpan kata sandi dalam teks-jelas

secara default. Anda mungkin tidak akan melihat ini, tetapi Anda harus

memverifikasi bahwa kata sandi disimpan dengan aman oleh administrator.

7) Verifikasi

bahwa protokol manajemen aman digunakan jika memungkinkan.

Telnet

mengirimkan semua informasinya dalam bentuk teks-jelas, memungkinkan kata sandi

dan informasi lain untuk dilihat dengan sniffer. SNMP Versi 1 dan 2 serupa.

Alternatif aman adalah SSH, IPSec, dan SNMPv3. Meskipun sangat penting bahwa

protokol aman digunakan dari jaringan yang tidak dipercaya, itu juga penting di

dalam juga.

8) Pastikan

bahwa cadangan saat ini ada untuk file konfigurasi.

Simpan

salinan semua konfigurasi perangkat jaringan di lokasi yang mudah dijangkau dan

aman — ini sangat penting! File-file ini berisi komentar apa pun yang dapat

membantu memberikan perspektif ke pengaturan konfigurasi dan filter. Anda dapat

mengubah filter dengan lebih mudah dan akurat ketika Anda dapat merujuk kembali

ke file konfigurasi lama. Cadangan ini juga dapat sangat berharga untuk

mendiagnosis dan memulihkan dari kegagalan jaringan tak terduga.

9) Pastikan

logging diaktifkan dan dikirim ke sistem terpusat.

Log

harus dikumpulkan untuk AAA dan kejadian sistem. Log juga harus dikirim ke host

yang aman untuk mencegah gangguan pada informasi. Kegagalan menyimpan log dapat

mencegah administrator mendiagnosis masalah jaringan atau perilaku berbahaya

dengan benar.

10) Evaluasilah

penggunaan Network Time Protocol (NTP).

Gunakan

NTP menyediakan sinkronisasi waktu untuk stempel waktu pada semua aktivitas

yang tercatat. Stempel waktu ini tidak ternilai dalam pelaporan dan pemecahan

masalah.

11) Pastikan

spanduk dikonfigurasi untuk membuat semua pengguna yang terhubung menyadari

kebijakan perusahaan untuk digunakan dan memantau.

Spanduk

peringatan yang secara jelas menandai router atau switch sebagai properti

pribadi dan tidak mengizinkan akses yang tidak sah adalah hal yang penting jika

kompromi yang pernah terjadi dalam tindakan hukum.

12) Pastikan

bahwa kontrol akses diterapkan ke port konsol.

Akses

logis dapat diperoleh melalui port konsol dengan kontrol akses fisik yang buruk

ke router atau switch. Seringkali port konsol tidak memiliki kata sandi untuk

kenyamanan. Pastikan bahwa kata sandi digunakan untuk memberikan lapisan

tambahan pertahanan di luar kontrol fisik. Kata sandi sangat penting jika

lokasinya tidak aman secara fisik.

13) Pastikan

semua peralatan jaringan disimpan di lokasi yang aman.

Siapa

pun dengan akses fisik ke perangkat jaringan mungkin dapat memperoleh akses

logis penuh menggunakan prosedur pemulihan kata sandi yang terdokumentasi

dengan baik. Seseorang juga bisa mencabut kabel atau mengganggu layanan. Selain

itu, akses harus dibatasi untuk mencegah kecelakaan yang tidak berbahaya

(seperti tersandung kabel) dari gangguan layanan.

14) Pastikan

bahwa konvensi penamaan standar digunakan untuk semua perangkat.

Konvensi

penamaan standar membuat pemecahan masalah dan menemukan masalah lebih mudah.

Konvensi penamaan standar juga membantu membuat pengelolaan lingkungan menjadi

lebih mudah ketika organisasi tumbuh.

15) Verifikasi

bahwa proses standar dan terdokumentasi ada untuk membangun perangkat jaringan.

Proses

yang terdokumentasi memberikan pengulangan desain yang aman dan kualitas

pengerjaan yang lebih tinggi, membantu mencegah kesalahan umum yang dapat

menyebabkan gangguan layanan atau kompromi jaringan.

Ø

Switch

Controls Tambahan: Layer

2

Berikut ini adalah langkah

uji tambahan untuk switch, atau perangkat Layer 2.

1) Pastikan

bahwa administrator menghindari menggunakan VLAN 1.

Secara

default, semua port pada switch Cisco adalah anggota VLAN 1. Menghindari

penggunaan VLAN 1 mencegah penyusup jaringan dari plugging ke port yang tidak

digunakan dan berkomunikasi dengan seluruh jaringan.

2) Evaluasilah

penggunaan badan autonegosiasi.

Badan

pada switch menggabungkan dua VLAN terpisah ke dalam port agregat, yang

memungkinkan akses trafik ke VLAN. Ada dua protokol trunking: 802.1q, yang

merupakan standar terbuka, dan ISL, yang dikembangkan oleh Cisco. Beberapa

jenis switch dan versi perangkat lunak diatur ke mode autotrunking,

memungkinkan port untuk mencoba secara otomatis mengubah tautan ke dalam

bagasi. Dynamic Trunking Protocol (DTP) mungkin membantu menentukan protokol

trunking mana yang harus digunakan dan bagaimana protokol harus beroperasi.

Jika ini kasusnya, secara umum, semua VLAN pada switch menjadi anggota port

berbatang baru. Menonaktifkan autonegosiasi batang meringankan risiko yang

terkait dengan serangan hopping VLAN, dimana seseorang dalam satu VLAN dapat

mengakses sumber daya di VLAN lain.

Risiko

yang terkait dengan jenis serangan ini termasuk memberi penyerang kemampuan

untuk menggunakan Spanning-Tree Protocol untuk mengubah topologi jaringan.

Protokol Spanning-Tree dirancang untuk mencegah loop jaringan berkembang.

Switch akan mempelajari topologi jaringan dan memindahkan port melalui empat

tahap — memblokir, mendengarkan, belajar, dan meneruskan — karena memastikan

bahwa loop tanpa akhir tidak berkembang dalam pola lalu lintas jaringan.

4) Evaluasilah

penggunaan VLAN pada jaringan.

VLAN

harus digunakan untuk memisahkan domain broadcast dan, jika perlu, untuk

membantu membagi sumber daya dengan tingkat keamanan yang berbeda.

5) Nonaktifkan

semua port yang tidak digunakan dan letakkan di VLAN yang tidak digunakan.

Pengaturan

ini mencegah penyusup jaringan dari plugging ke port yang tidak digunakan dan

berkomunikasi dengan seluruh jaringan.

6) Evaluasilah

penggunaan VLAN Trunking Protocol (VTP) di lingkungan.

VTP

adalah protokol pesan Layer 2 yang mendistribusikan informasi konfigurasi VLAN

di atas trunk. VTP memungkinkan penambahan, penghapusan, dan penggantian nama

VLAN pada jaringan secara keseluruhan. Seorang penyerang jaringan dapat

menambahkan atau menghapus VLAN dari domain VTP serta membuat loop

Spanning-Tree Protocol. Kedua situasi dapat menyebabkan hasil yang sangat sulit

untuk dipecahkan. Ini tidak harus menjadi peristiwa yang berbahaya. Switch

dengan nomor versi konfigurasi yang lebih tinggi dalam basis data VTP memiliki

otoritas atas switch lain dengan jumlah yang lebih rendah. Jika saklar

laboratorium seperti ini ditempatkan di jaringan produksi, Anda mungkin secara

tidak sengaja mengkonfigurasi ulang seluruh jaringan Anda.

7) Verifikasi

bahwa ada ambang batas yang membatasi lalu lintas broadcast / multicast pada

port.

Mengonfigurasi

kontrol badai membantu mengurangi risiko gangguan jaringan jika terjadi badai

siaran.

Ø

Kontrol

Router Tambahan: Layer 3

Berikut ini adalah langkah

uji tambahan untuk router, atau perangkat Layer 3.

1) Pastikan

bahwa antarmuka tidak aktif di router dinonaktifkan.

Antarmuka

tidak aktif yang harus dinonaktifkan termasuk antarmuka LAN dan WAN seperti

Ethernet, Serial, dan ATM. Antarmuka terbuka adalah kemungkinan sumber serangan

jika seseorang dihubungkan ke antarmuka.

2) Pastikan

bahwa router dikonfigurasi untuk menyimpan semua dump inti.

Memiliki

inti dump (gambar dari memori router pada saat crash) dapat sangat berguna

untuk dukungan teknis Cisco dalam mendiagnosis kecelakaan dan mungkin

mendeteksi bahwa serangan adalah penyebab utamanya.

3) Verifikasi

bahwa semua pembaruan routing dikonfirmasi.

Otentikasi

memastikan bahwa router penerima menggabungkan ke dalam tabelnya hanya informasi

rute yang benar-benar ingin dikirim oleh router pengirim yang dipercaya. Ini

mencegah router yang sah menerima dan kemudian menggunakan tabel routing yang

tidak sah, berbahaya, atau rusak yang akan membahayakan keamanan atau

ketersediaan jaringan. Kompromi seperti itu dapat menyebabkan pengubahan rute

lalu lintas, penolakan layanan, atau hanya akses ke paket data tertentu kepada

orang yang tidak berwenang.

4) Verifikasi

bahwa perutean sumber IP dan siaran yang diarahkan IP dinonaktifkan.

Perutean

sumber IP memungkinkan pengirim paket IP untuk mengontrol rute paket ke tujuan,

dan siaran yang diarahkan IP memungkinkan jaringan untuk digunakan sebagai alat

tanpa disadari dalam serangan smurf atau fraggle.

Ø

Kontrol

Firewall Tambahan

Berikut ini adalah langkah

uji tambahan untuk firewall. Perhatikan bahwa beberapa kontrol ini mungkin

ditangani oleh router bersama dengan firewall, tetapi router sendiri adalah

firewall yang buruk untuk perimeter jaringan perusahaan.

1) Pastikan

semua paket ditolak secara default.

Semua

paket pada firewall harus ditolak kecuali paket yang berasal dari dan menuju ke

alamat dan port yang semuanya secara eksplisit didefinisikan. Ini adalah posisi

bertahan yang jauh lebih kuat daripada mencoba melacak aturan apa yang telah

Anda tetapkan untuk memblokir setiap alamat atau layanan tertentu. Misalnya,

permintaan SNMP eksternal dari luar jaringan Anda yang ditargetkan ke router di

dalam jaringan Anda akan ditolak secara default jika satu-satunya lalu lintas

yang Anda izinkan ke DMZ Anda adalah ke server web.

2) Pastikan

alamat IP internal dan eksternal yang tidak sesuai disaring.

Lalu

lintas yang berasal dari ruang alamat internal seharusnya tidak memiliki alamat

eksternal sebagai alamat sumber. Demikian pula, lalu lintas yang berasal dari

luar jaringan seharusnya tidak memiliki jaringan internal Anda sebagai alamat

sumber.

3) Evaluasi

set aturan firewall untuk memberikan perlindungan yang tepat.

Kegagalan

untuk mengelola aturan firewall Anda dapat mengekspos Anda ke risiko yang tidak

perlu dari akses terbuka atau tidak pantas. Belum lama ini beberapa ratus

aturan firewall dipertimbangkan.

4.

Regulasi Audit

Ø

Pengantar

Legislasi Terkait dengan Kontrol Internal

Sifat

global bisnis dan teknologi mendorong kebutuhan akan standar dan peraturan yang

mengatur bagaimana perusahaan bekerja bersama dan bagaimana informasi

dibagikan. Kemitraan strategis dan kolaboratif telah berevolusi dengan

badan-badan seperti Organisasi Internasional Standardisasi (ISO), Komisi

Elektroteknik Internasional (IEC), International Telecommunication Union (ITU),

dan Organisasi Perdagangan Dunia (WTO). Partisipasi dalam badan-badan standar

ini telah bersifat sukarela, dengan tujuan bersama untuk mempromosikan

perdagangan global untuk semua negara. Masing-masing negara telah melangkah

lebih jauh untuk menetapkan kontrol pemerintah atas kegiatan bisnis perusahaan

yang beroperasi dalam batas-batas mereka.

Ø

Dampak

Regulasi pada Audit TI

Dampak

peraturan yang ada pada audit TI berevolusi ketika bisnis beradaptasi dengan

kompleksitas mematuhi beberapa otoritas. Selama dekade terakhir, pemerintah AS

telah meloloskan berbagai tindakan privasi khusus industri dan peraturan

lainnya. Masing-masing telah berlalu dengan maksud melindungi konsumen bisnis.

Akibatnya, kelompok audit internal dan eksternal bertugas meninjau proses dan

prosedur bisnis untuk memastikan ada kontrol yang tepat yang melindungi

kepentingan bisnis dan konsumen.

Ø

Tindakan

Sarbanes-Oxley pada 2002

Tindakan

Sarbanes-Oxley (SOX) pada 2002 (secara resmi dikenal sebagai Reformasi

Akuntansi Perusahaan Publik dan Undang-undang Perlindungan Investor) adalah

tanggapan dari pemerintah AS terhadap munculnya skandal perusahaan yang dimulai

dengan Enron dan Arthur Andersen, diikuti oleh Tyco. , Adelphia Communications,

WorldCom, HealthSouth, dan banyak lainnya.

Tindakan

Sarbanes-Oxley dan Public Company Accounting Oversight Board (PCAOB) diciptakan

untuk memulihkan kepercayaan investor di pasar umum AS. Tujuan utamanya adalah

untuk meningkatkan tanggung jawab perusahaan, meningkatkan pengungkapan

keuangan, dan mencegah penipuan korporasi dan akuntansi. Dengan demikian,

kontrol yang diperlukan untuk kepatuhan terhadap SOX berfokus pada kontrol

utama yang penting untuk memastikan kerahasiaan, integritas, dan ketersediaan

data keuangan.

Ø

Kontrol

TI Spesifik Diperlukan untuk Kepatuhan SOX

Sampai

saat ini, PCAOB dan auditor eksternal yang meninjau kepatuhan dengan SOX sangat

memperhatikan keamanan, manajemen perubahan, dan manajemen masalah. Fokus utama

untuk audit adalah integritas infrastruktur teknologi untuk pemrosesan,

penyimpanan, dan komunikasi data keuangan. Hal ini terutama berlaku ketika

laporan keuangan dihasilkan dari gudang data yang diumpankan oleh berbagai

sistem operasi akuntansi dan bisnis.

Kepemilikan

kontrol TI mungkin tidak jelas, terutama untuk kontrol aplikasi. Oleh karena

itu, audit di setiap area harus mengintegrasikan kontrol otomatis dan manual

pada tingkat proses bisnis.

Secara

umum, kontrol TI berikut harus didokumentasikan dan dievaluasi sebagai efektif

agar sesuai dengan persyaratan SOX:

•

Kontrol

akses

•

Ubah

kontrol

•

Manajemen

data

•

Operasi

TI

•

Operasi

jaringan

•

Manajemen

aset

Ø

Tindakan

Gramm-Leach-Bliley

Judul

resmi dari undang-undang ini adalah Modernisasi Undang-undang Jasa Keuangan.

Tindakan, lebih dikenal sebagai Gramm-Leach-Bliley Act (GLBA), diarahkan

terutama untuk memungkinkan perluasan fungsi dan hubungan antar lembaga

keuangan. Undang-undang ini mencakup bagaimana dan dalam keadaan apa perusahaan

induk bank dapat melakukan afiliasi baru dan terlibat dalam kegiatan yang

sebelumnya dibatasi.

Ø

Persyaratan

GLBA

Dari

perspektif dampak pada pengendalian internal, bagian GLBA Judul V menyediakan

serangkaian peraturan khusus yang mengatur bagaimana informasi individu untuk

pelanggan lembaga keuangan dapat dibagikan. GLBA mengharuskan

perusahaan-perusahaan keuangan mengungkapkan kepada pelanggan kebijakan dan

praktik privasi institusi. Undang-undang memberikan beberapa kontrol terbatas

kepada pelanggan tentang bagaimana informasi yang disimpan oleh lembaga

keuangan dapat dipertahankan melalui opsi "opt-out". Secara tahunan,

lembaga keuangan diwajibkan untuk mengubah bentuk klien dari kebijakan privasi

lembaga.

Penegakan

ketentuan tindakan diberikan kepada Federal Trade Commission, lembaga perbankan

federal, National Credit Union Administration, dan SEC.

Ø

Peraturan

Privasi

Meringkas

karya luar biasa yang dilakukan oleh Thomas Karol dalam Panduan untuk Penilaian

Dampak Privasi Lintas-Perbatasan, informasi pribadi pernah dilihat sebagai

konten bisnis eksklusif dengan sedikit perhatian terhadap hak-hak pribadi dari

individu yang informasinya dimiliki oleh perusahaan. Organisasi pemerintah dan

kelompok aktivis privasi telah berfungsi untuk menciptakan banyak undang-undang

yang melindungi informasi pribadi. Persyaratan nasional dan negara mengatur

bagaimana informasi kesehatan, keuangan, dan identifikasi pribadi dapat

digunakan dan disimpan. Sayangnya, berbagai kepentingan dan batas kenyamanan

(kepentingan politik) telah menciptakan persyaratan yang berbeda, dan kurangnya

keseragaman memberikan tantangan untuk penanganan informasi pribadi yang

sesuai.

Ø

Portabilitas

Asuransi Kesehatan dan Tindakan Akuntabilitas pada 1996

Komponen-komponen

TI dari undang-undang tersebut menetapkan metodologi standar untuk keamanan.

Selanjutnya, HIPAA membakukan format untuk informasi yang berhubungan dengan

kesehatan. Standar ini mencakup metode yang memastikan kerahasiaan pasien dan integritas

data untuk setiap informasi yang dapat dikaitkan dengan seorang pasien.

Komponen

tindakan yang paling sering diidentifikasi adalah kumpulan data yang secara

kolektif dikenal sebagai informasi kesehatan yang dilindungi (PHI) atau

Informasi Kesehatan Elektronik yang Dilindungi (EPHI) yang mencakup Informasi

Kesehatan Individu yang Dapat Diidentifikasi (IIHI). IIHI berhubungan dengan

kondisi medis individu, perawatan, atau pembayaran untuk perawatan. Setiap

entitas yang mempertahankan dan menggunakan PHI yang dapat diidentifikasi

secara individu tunduk pada undang-undang tersebut. Ruang lingkup efektif HIPAA

mencakup entitas dari rumah sakit, perusahaan asuransi, hingga dokter (dari

semua jenis), ke laboratorium, dan perusahaan yang beroperasi atau berpartisipasi

dalam rencana kesehatan. Organisasi yang dipengaruhi oleh HIPAA dirujuk oleh

undang-undang sebagai entitas tertutup.

Ø

Komisi

Uni Eropa dan Basel II

Karena

skandal perusahaan Eropa yang sebanding dengan yang ada di Amerika Serikat,

Komisi Uni Eropa memberlakukan persyaratan serupa untuk peningkatan standar

audit, pengawasan, dan tanggung jawab dengan membuat arahan yang terkait dengan

tata kelola perusahaan, transparansi, audit, standar akuntansi, dan layanan

informasi. Perbedaan utama adalah bahwa UU SOX AS membawa denda dan sanksi

pidana, sedangkan Komisi UE tidak merekomendasikan tingkat penegakan hukum.

Ø

Standar

Keamanan Data Industri Kartu Pembayaran (PCI)

Visa USA menciptakan

Program Keamanan Informasi Pemegang Kartu (CISP) pada pertengahan tahun 2001.

Standar itu menjadi persyaratan bagi bank anggota Visa. Program CISP

dimaksudkan untuk memastikan tingkat keamanan informasi yang tinggi untuk data

pemegang kartu Visa. Standar keamanan berlaku untuk semua bank anggota Visa,

pedagang yang menerima kartu Visa, dan semua penyedia layanan memproses

transaksi pemegang kartu Visa. Pada tahun 2004, standar keamanan data telah

disponsori oleh Visa dan MasterCard menjadi standar industri yang sekarang

dikenal sebagai Standar Keamanan Data Industri Kartu Pembayaran. Penerbit kartu

lainnya mulai mengadopsi standar dan pada 7 September 2006, American Express,

Discover Financial Services, JCB, MasterCard Worldwide, dan Visa International

menciptakan Dewan Standar Keamanan Industri Kartu Pembayaran. Situs web mereka

terletak online di www.pcisecuritystandards.org. Versi internasional dari

program VISA CISP yang disebut Keamanan Informasi Akun Visa (AIS) berlaku untuk

entitas yang tidak berbasis di AS.

Ø

Tren

Peraturan Lainnya

Ketika komputer menjamur

di masa kejayaan tahun 1980-an dan 1990-an, kontrol internal atas TI gagal

mengikuti arsitektur infrastruktur yang berubah dengan cepat. Namun, tindakan

keras terhadap kontrol internal yang dimulai atas pelaporan keuangan telah

diperluas untuk menyertakan TI, dan memang seharusnya demikian.

5.

Standar dan Kerangka Kerja Audit

Ø

Pengantar

Kontrol TI Internal, Kerangka, dan Standar

Ketika industri tabungan

dan pinjaman runtuh pada pertengahan 1980-an, ada teriakan untuk pengawasan

pemerintah terhadap standar akuntansi dan profesi audit. Dalam upaya untuk

menghalangi intervensi pemerintah, inisiatif sektor swasta yang independen,

yang kemudian disebut Komite Organisasi Pensponsoran (COSO), dimulai pada 1985

untuk menilai bagaimana cara terbaik untuk meningkatkan kualitas pelaporan

keuangan. COSO meresmikan konsep pengendalian internal dan kerangka kerja pada

tahun 1992 ketika menerbitkan publikasi tengara Internal Control – Integrated

Framework.

Ø

COSO

Pada pertengahan 1980-an,

Komisi Nasional Penipuan Pelaporan Keuangan dibentuk sebagai tanggapan terhadap

meningkatnya krisis keuangan AS dan teriakan untuk pengawasan pemerintah

terhadap praktik akuntansi dan audit. Konsorsium sektor swasta independen ini

lebih sering disebut sebagai Komisi Treadway karena dipimpin oleh James C.

Treadway, Jr., wakil presiden eksekutif dan penasihat umum di Paine Webber

Incorporated dan mantan komisioner Komisi Sekuritas dan Bursa AS. Dalam laporan

awal tahun 1987, kelompok tersebut merekomendasikan agar organisasi yang

mensponsori komisi bekerja sama untuk mengembangkan pedoman komprehensif untuk

pengendalian internal. Oleh karena itu, COSO dibentuk oleh lima asosiasi

profesional utama di Amerika Serikat:

·

American

Institute of Certified Public Accountants (AICPA)

·

American

Accounting Association (AAA)

·

Financial

Executives Institute (FEI)

·

Institute

of Internal Auditors (IIA)

·

Institute

of Management Accountants (IMA)

Ø

Definisi

COSO Pengendalian Internal

Pengendalian internal adalah

suatu proses, dipengaruhi oleh dewan direksi, manajemen, dan personel entitas

lain, yang dirancang untuk memberikan jaminan yang wajar terkait pencapaian

tujuan dalam kategori berikut:

·

Efektivitas

dan efisiensi operasi

·

Keandalan

pelaporan keuangan

·

Kepatuhan

dengan hukum dan peraturan yang berlaku

Ø

Konsep

Kunci Pengendalian Internal

Berikut ini adalah konsep kunci dari

pengendalian internal menurut COSO:

·

Kontrol

internal adalah suatu proses. Ini adalah sarana untuk mencapai tujuan, bukan

tujuan itu sendiri.

·

Kontrol

internal dipengaruhi oleh orang. Ini bukan hanya panduan dan bentuk kebijakan,

tetapi orang-orang di setiap tingkat organisasi.

·

Kontrol

internal dapat diharapkan hanya memberikan jaminan yang wajar, bukan jaminan

mutlak, kepada manajemen dan dewan entitas.

·

Kontrol

internal diarahkan untuk pencapaian tujuan dalam satu atau lebih kategori yang

terpisah tetapi tumpang tindih.

Ø

Internal

Control – Integrated Framework

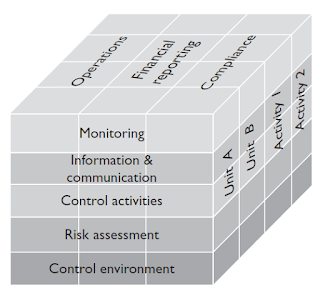

Publikasi Internal Control

– Integrated Framework memperkenalkan apa yang sekarang menjadi grafik

terkenal: kubus COSO (Gambar 5-1).

Sebagaimana dijelaskan oleh COSO,

pengendalian internal terdiri dari lima komponen yang saling terkait:

•

Lingkungan

kontrol

•

Tugas

beresiko

•

Aktivitas

kontrol

•

Informasi

dan Komunikasi

•

Pemantauan

Gambar 5-1

Kubus COSO

Ø

Definisi

COSO Manajemen Risiko Perusahaan

Manajemen risiko

perusahaan adalah suatu proses, dipengaruhi oleh dewan direksi entitas,

manajemen, dan personel lainnya, diterapkan dalam pengaturan strategi dan di

seluruh perusahaan dan dirancang untuk mengidentifikasi peristiwa potensial

yang dapat mempengaruhi entitas, dan mengelola risiko untuk berada dalam nafsu

risiko, untuk memberikan jaminan yang wajar mengenai pencapaian tujuan entitas.

Definisi ini mencerminkan konsep dasar

tertentu. Manajemen risiko perusahaan

•

Suatu

proses, yang sedang berlangsung dan mengalir melalui suatu entitas;

•

Terpengaruh

oleh orang di setiap tingkat organisasi;

•

Diterapkan

dalam pengaturan strategi;

•

Diterapkan

di seluruh perusahaan, di setiap tingkat dan unit, dan termasuk mengambil

pandangan portofolio tingkat entitas risiko;

•

Dirancang

untuk mengidentifikasi peristiwa potensial yang, jika terjadi, akan

mempengaruhi entitas dan mengelola risiko dalam nafsu risiko;

•

Mampu

memberikan jaminan yang wajar kepada manajemen dan dewan direksi entitas;

•

Diarahkan

ke arah pencapaian tujuan dalam satu atau lebih kategori yang terpisah tetapi

tumpang tindih.

Ø

Enterprise

Risk Management – Konsep Kerangka Kerja Terpadu

Dalam publikasi Enterprise

Risk Management – Integrated Framework, kubus COSO asli diperluas, seperti yang

diilustrasikan pada Gambar 5-2.

Kerangka kerja manajemen risiko

perusahaan ini diarahkan untuk mencapai tujuan entitas, yang ditetapkan dalam

empat kategori:

·

Tujuan

tingkat tinggi Strategis, selaras dengan dan mendukung misinya

·

Operasi

Penggunaan sumber daya yang efektif dan efisien

·

Pelaporan

Keandalan pelaporan

·

Kepatuhan

Kepatuhan dengan hukum dan peraturan yang berlaku

Manajemen risiko perusahaan terdiri dari

delapan komponen yang saling terkait. Ini berasal dari cara manajemen

menjalankan suatu perusahaan dan terintegrasi dengan proses manajemen.

•

Lingkungan

internal

•

Pengaturan

tujuan

•

Identifikasi

acara

•

Tugas

beresiko

•

Respons

risiko

•

Aktivitas

kontrol

•

Informasi

dan Komunikasi

•

Pemantauan

Gambar 5-2

Kubus COSO yang diperluas

Ø

COBIT

COBIT, Tujuan Kontrol

untuk Informasi dan Teknologi Terkait, pertama kali diterbitkan pada bulan

April 1996. Ini adalah kerangka kerja yang diakui secara internasional untuk

tata kelola dan kontrol TI. Versi terbaru, COBIT 4.1, dirilis pada tahun 2007.

COBIT dikembangkan oleh IT

Governance Institute (ITGI) menggunakan panel ahli di seluruh dunia dari

industri, akademisi, pemerintah, dan keamanan dan kontrol profesi TI.

Penelitian mendalam dilakukan di berbagai sumber global untuk mengumpulkan

ide-ide terbaik dari semua standar teknis dan profesional yang baik.

Ø

Konsep

COBIT

COBIT membagi tujuan

kontrol utamanya menjadi empat domain: merencanakan dan mengatur, memperoleh

dan menerapkan, memberikan dan mendukung, dan memantau dan mengevaluasi.

Masing-masing domain menunjukkan aktivitas kontrol TI kunci yang terkait dengan

area tersebut.

Kerangka kerja ini menyoroti tujuh

kualitas informasi:

•

Efektivitas

•

Efisiensi

•

Kerahasiaan

•

Integritas

•

Ketersediaan

•

Kepatuhan

•

Keandalan

Ø

Fitur

COBIT

Berikut ini adalah beberapa fitur

tambahan yang disediakan COBIT:

•

COBIT

mewakili standar praktik yang berlaku umum dan dapat diterima secara

internasional untuk kontrol TI.

•

COBIT

tidak bergantung pada platform teknis.

•

COBIT

adalah manajemen dan proses bisnis yang berorientasi pada pemilik.

•

COBIT

telah menjadi standar de facto internasional untuk tata kelola TI.

Ø

ITIL

IT Infrastructure Library

(ITIL) dikembangkan oleh pemerintah Inggris pada pertengahan 1980-an dan telah

menjadi standar de facto untuk praktik terbaik dalam penyediaan manajemen

infrastruktur TI dan penyampaian layanan. ITIL adalah merek dagang terdaftar

dari Kantor Perdagangan Pemerintah AS (OGC), yang memiliki dan mengembangkan

kerangka praktik terbaik ITIL.

Ø

Konsep

ITIL

ITIL menyediakan serangkaian

referensi praktis dan standar khusus untuk manajemen infrastruktur dan layanan

yang dapat disesuaikan secara virtual untuk organisasi mana pun. Fungsi-fungsi

dukungan layanan mengatasi masalah-masalah seperti manajemen masalah, manajemen

insiden, meja layanan, manajemen perubahan, manajemen rilis, dan manajemen

konfigurasi. Fungsi-fungsi pengiriman layanan membahas manajemen kapasitas,

manajemen ketersediaan, manajemen keuangan, manajemen kontinuitas, dan tingkat

layanan.

Ø

ISO

27001

Sejak didirikan pada tahun

1947, Organisasi Internasional untuk Standardisasi (ISO) telah menciptakan

sejumlah standar untuk manajemen keamanan jaringan, pengembangan perangkat

lunak, dan kontrol kualitas, di samping sejumlah standar lain untuk berbagai

fungsi bisnis dan pemerintahan.

Ø

Konsep

ISO 27001

Juga disebut sebagai Kode

Praktik untuk Manajemen Keamanan Informasi, ISO 27001: 2005 alamat 11 bidang

utama dalam disiplin keamanan informasi. Standar menguraikan 133 kontrol

keamanan dalam 11 bidang berikut:

·

Kebijakan

keamanan

·

Organisasi

keamanan informasi

·

Manajemen

aset

·

Keamanan

sumber daya manusia

·

Keamanan

fisik dan lingkungan

·

Komunikasi

dan manajemen operasi

·

Kontrol

akses

·

Akuisisi

sistem informasi, pengembangan, dan pemeliharaan

·

Manajemen

insiden keamanan informasi

·

Manajemen

kontinuitas bisnis

·

Kepatuhan

Ø

Metodologi

Penilaian NSA INFOSEC

Badan Metodologi Keamanan

Nasional INFOSEC Assessment Methodology (NSA IAM) dikembangkan oleh Badan

Keamanan Nasional AS dan dimasukkan ke dalam Program Pelatihan dan Rating

INFOSEC (IATRP) pada awal tahun 2002. Meskipun program IATRP dan dukungan untuk

NSA IAM dihentikan oleh NSA pada tahun 2009, masih digunakan secara luas dan

sekarang dikelola oleh Security Horizon, yang merupakan salah satu perusahaan

yang memberikan pelatihan NSA IAM dan IEM untuk NSA.

The NSA IAM adalah

metodologi penilaian keamanan informasi yang kegiatan penilaian baseline. Ini

memecah informasi keamanan penilaian menjadi tiga fase: pra-penilaian, kegiatan

di tempat, dan pasca-penilaian. Masing-masing fase ini berisi kegiatan wajib

untuk memastikan konsistensi penilaian keamanan informasi. Penting untuk

dicatat, bagaimanapun, bahwa penilaian NSA IAM hanya terdiri dari tinjauan

dokumentasi, wawancara, dan observasi. Tidak ada pengujian yang terjadi selama

penilaian IAM NSA. NSA merilis Metodologi Evaluasi INFOSEC untuk kegiatan

pengujian awal.

Ø

Kerangka

dan Gaya Standar

Persyaratan dan praktik

bisnis bervariasi secara signifikan di seluruh dunia, seperti halnya

kepentingan politik dari banyak organisasi yang menciptakan standar. Tidak

mungkin satu set kerangka kerja dan standar akan muncul dalam waktu dekat untuk

memenuhi kebutuhan semua orang. Kerumitan memetakan ratusan dokumen otoritas

dari peraturan (internasional, nasional, lokal / negara bagian, dan sebagainya)

dan standar (ISO, industri khusus, vendor, dan sebagainya) menciptakan peluang

dan ceruk pasar. Vendor teknologi berhak mengidentifikasi ceruk pasar yang

penting ini, atau pembeda, untuk meningkatkan penjualan produk dengan

mengidentifikasi cara mendapatkan produk mereka untuk memenuhi persyaratan

otoritas. Vendor melompat pada kesempatan untuk memetakan kemampuan mereka

untuk mengatasi kontrol tertentu dari berbagai peraturan dan standar.

6.

Manajemen Risiko

Ø

Manfaat

Manajemen Risiko

Tidak diragukan lagi

potensi manajemen risiko TI masih dirahasiakan. Selama beberapa tahun terakhir,

banyak organisasi telah meningkatkan efektivitas kontrol TI mereka atau

mengurangi biaya mereka dengan menggunakan analisis risiko dan praktik

manajemen risiko yang baik. Ketika manajemen memiliki pandangan yang mewakili

eksposur TI organisasi, ia dapat mengarahkan sumber daya yang tepat untuk

mengurangi area dengan risiko tertinggi daripada menghabiskan sumber daya yang

langka di daerah-daerah yang memberikan sedikit atau tanpa pengembalian

investasi (ROI). Hasil bersihnya adalah tingkat pengurangan risiko yang lebih

tinggi untuk setiap dolar yang dibelanjakan.

Ø

Analisis

Risiko Kuantitatif vs Kualitatif

Risiko dapat dianalisis

dalam dua cara: kuantitatif dan kualitatif. Seperti yang lainnya, masing-masing

memiliki kelebihan dan kekurangan. Dimana pendekatan kuantitatif lebih obyektif

dan mengekspresikan risiko dalam hal keuangan yang dapat lebih mudah dibenarkan

oleh pembuat keputusan, juga lebih memakan waktu. Pendekatan kualitatif lebih

cocok untuk menyajikan pandangan risiko bertingkat, tetapi bisa lebih subjektif

dan karena itu sulit dibuktikan. Organisasi dengan program manajemen risiko

yang lebih sukses cenderung lebih mengandalkan analisis risiko kualitatif untuk

mengidentifikasi area fokus dan kemudian menggunakan teknik analisis risiko

kuantitatif untuk membenarkan pengeluaran mitigasi risiko.

1)

Analisis

Risiko Kuantitatif

Dengan

sedikit pengecualian, apakah terkait dengan sumber daya keuangan, fisik, atau

teknologi, berbagai jenis risiko dapat dihitung menggunakan rumus universal

yang sama. Risiko dapat ditentukan dengan perhitungan berikut:

Risiko = nilai aset ×

ancaman × kerentanan

a) Aktiva

Biasanya direpresentasikan

sebagai nilai moneter, aset dapat didefinisikan sebagai sesuatu yang berharga

bagi organisasi yang dapat rusak, dikompromikan, atau dihancurkan oleh tindakan

yang disengaja atau disengaja. Pada kenyataannya, nilai aset jarang merupakan

biaya penggantian sederhana; Oleh karena itu, untuk mendapatkan ukuran risiko

yang akurat, aset harus dinilai dengan memperhitungkan biaya garis bawah kompromi.

Misalnya, pelanggaran informasi pribadi mungkin tidak menyebabkan kehilangan

uang pada pandangan pertama, tetapi jika itu benar-benar disadari, itu

kemungkinan akan menghasilkan tindakan hukum, merusak reputasi perusahaan, dan

penalti peraturan. Konsekuensi ini berpotensi akan menyebabkan kerugian

finansial yang signifikan. Dalam hal ini, bagian nilai aset dari persamaan akan

mewakili informasi pribadi. Nilai yang dihitung dari informasi pribadi akan

mencakup perkiraan biaya dolar kumulatif dari tindakan hukum, kerusakan

reputasi, dan denda peraturan.

b) Ancaman

Ancaman dapat

didefinisikan sebagai peristiwa potensial yang, jika disadari, akan menyebabkan

dampak yang tidak diinginkan. Dampak yang tidak diinginkan bisa datang dalam

berbagai bentuk, tetapi sering mengakibatkan kerugian finansial. Ancaman

digeneralisasikan sebagai persentase, tetapi dua faktor bermain dalam tingkat

keparahan ancaman: tingkat kehilangan dan kemungkinan terjadinya. Faktor

eksposur digunakan untuk mewakili tingkat kehilangan. Ini hanyalah perkiraan

persentase kerugian aset jika ancaman direalisasikan. Sebagai contoh, jika kami

memperkirakan bahwa kebakaran akan menyebabkan hilangnya 70 persen dari nilai

aset jika itu terjadi, faktor pemaparan adalah 70 persen, atau 0,7. Tingkat

kejadian tahunan, di sisi lain, mewakili kemungkinan bahwa ancaman yang

diberikan akan direalisasikan dalam satu tahun dalam hal tidak adanya kontrol

sepenuhnya. Misalnya, jika kami memperkirakan bahwa kebakaran akan terjadi

setiap 3 tahun, tingkat kejadian tahunan akan menjadi 33 persen, atau 0,33.

Ancaman, oleh karena itu, dapat dihitung sebagai persentase dengan mengalikan

faktor eksposur dengan tingkat kejadian tahunan. Mengingat contoh sebelumnya,

ancaman kebakaran akan menghasilkan nilai 23,1 persen, atau 0,231.

c)

Kerentanan

Kerentanan dapat

didefinisikan sebagai tidak adanya atau kelemahan kontrol kumulatif yang

melindungi aset tertentu. Kerentanan diperkirakan sebagai persentase

berdasarkan tingkat kelemahan kontrol. Kita dapat menghitung defisiensi kontrol

(CD) dengan mengurangi efektivitas kontrol dengan 1 atau 100 persen. Sebagai

contoh, kita dapat menentukan bahwa kontrol spionase industri kami adalah 70

persen efektif, jadi 100 persen - 70 persen = 30 persen (CD). Kerentanan ini

akan direpresentasikan sebagai 30 persen, atau 0,3.

2) Analisis Risiko Kualitatif

Berbeda

dengan pendekatan kuantitatif untuk analisis risiko, teknik analisis risiko

kualitatif dapat memberikan pandangan tingkat tinggi ke dalam risiko

perusahaan. Ketika metode kuantitatif berfokus pada formula, analisis risiko

kualitatif akan berfokus pada nilai-nilai seperti tinggi, sedang, dan rendah

atau warna seperti merah, kuning, dan hijau untuk mengevaluasi risiko.

Ø

Siklus

Hidup Manajemen Risiko TI

Seperti kebanyakan metodologi, manajemen

risiko, ketika diterapkan dengan benar, mengambil karakteristik siklus hidup

(Gambar 6-1). Ini dapat dibagi menjadi beberapa tahap, dimulai dengan

identifikasi aset informasi dan memuncak dengan manajemen risiko residual. Fase

spesifiknya adalah sebagai berikut:

·

Tahap 1 Identifikasi aset informasi.

·

Tahap

2 Hitung dan kualifikasi ancaman.

·

Tahap

3 Menilai kerentanan.

·

Tahap

4 Mengurangi kesenjangan kontrol.

·

Tahap

5 Mengelola risiko residual.

Gambar 6-1

Siklus Hidup Manajemen Risiko

a) Tahap 1: Identifikasi Aset Informasi

Fase pertama dalam siklus hidup

manajemen risiko adalah mengidentifikasi aset informasi organisasi. Agar berhasil,

Anda harus menyelesaikan beberapa tugas:

·

Tentukan

nilai-nilai kekritisan informasi.

·

Identifikasi

fungsi bisnis.

·

Memetakan

proses informasi.

·

Identifikasi

aset informasi.

·

Menetapkan

nilai kekritisan ke aset informasi.

b) Tahap 2: Hitung dan Kualifikasi Ancaman

Ancaman informasi

berdampak pada organisasi melalui loyalitas merek yang berkurang, kehilangan

sumber daya, biaya pemulihan, dan tindakan hukum dan peraturan. Ketika ancaman

terealisasi, biaya ini sering tidak diketahui karena mereka tidak diidentifikasi

dengan benar. Misalnya, katakanlah bahwa organisasi kami diserang oleh cacing

berbahaya yang menyebabkan hilangnya sementara kapasitas pemrosesan dan

beberapa ratus jam waktu pemulihan. Biaya dapat dihitung dengan menghitung jam

yang diperlukan untuk pemulihan dan memperkirakan kerugian yang terkait dengan

penundaan pemrosesan. Namun, pertimbangan lain harus dipertimbangkan juga:

Apakah reputasi perusahaan telah terpengaruh secara negatif karena tidak dapat

melayani pelanggan? Apakah ada penjualan yang hilang? Apakah beberapa karyawan

tidak dapat bekerja? Apa eksposur hukum organisasi karena pelanggaran keamanan?

Seperti yang Anda lihat, mengidentifikasi semua area dalam organisasi yang

mungkin terpengaruh membutuhkan pemikiran yang cukup. Oleh karena itu, kami

akan membantu memecah proses menganalisis ancaman ini.

·

Fase

siklus hidup manajemen risiko ini memerlukan langkah-langkah berikut:

·

Menilai

ancaman bisnis.

·

Mengidentifikasi

ancaman teknis, fisik, dan administratif.

·

Hitung

dampak ancaman dan probabilitas.

·

Mengevaluasi

aliran proses untuk kelemahan.

·

Identifikasi

ancaman komponen proses.

c)

Tahap

3: Menilai kerentanan

Kami sekarang telah mengidentifikasi

aset informasi kami dan ancaman terhadap setiap aset. Pada fase ini, kami akan

menilai kerentanan. Dalam memeriksa ancaman, faktor persekutuan adalah aset

informasi, karena setiap ancaman terkait dengan aset informasi. Ketika menilai

kerentanan, di sisi lain, penyebut umum adalah proses informasi. Kami akan

mengidentifikasi kerentanan komponen proses terlebih dahulu dan kemudian

menggabungkannya untuk menentukan kerentanan proses kami. Kerentanan proses

kemudian akan digabungkan untuk menentukan kerentanan fungsi bisnis.

Alih-alih bekerja dari atas ke bawah

(dari fungsi bisnis ke komponen proses), kita akan bekerja dari bawah ke atas

dalam menilai kerentanan. Kami akan menggunakan langkah-langkah berikut dalam

menganalisis kerentanan:

·

Identifikasi

kontrol yang ada dalam kaitannya dengan ancaman.

·

Tentukan

kesenjangan kontrol komponen proses.

·

Gabungkan

celah kontrol ke dalam proses dan kemudian fungsi bisnis.

·

Mengkategorikan

kesenjangan kontrol berdasarkan tingkat keparahan.

·

Menetapkan

peringkat risiko.

d) Tahap 4: Mengurangi kesenjangan kontrol

Pada titik ini, risiko kami harus

dikategorikan sebagai tinggi, sedang, atau rendah. Awalnya, kami akan fokus

untuk mengurangi risiko yang paling parah, karena kemungkinan besar kami akan

melihat laba tertinggi atas investasi kami. Intinya, kita dapat mengurangi

lebih banyak risiko dengan lebih sedikit uang. Kami akan menggunakan

langkah-langkah berikut dalam remediasi kesenjangan kontrol:

·

Pilih

kontrol.

·

Implementasikan

kontrol.

·

Validasi

kontrol baru.

·

Hitung

ulang peringkat risiko.

e) Tahap 5: Mengelola Risiko Residual

Risiko pada dasarnya bersifat dinamis,

terutama komponen ancaman risiko. Akibatnya, kita perlu mengukur risiko secara

terus-menerus dan berinvestasi dalam kontrol baru untuk merespons ancaman yang

muncul. Fase ini terdiri dari dua langkah:

·

Buat

garis dasar risiko

·

Menilai

kembali risiko

Tabel 2 Manajemen Risiko

Penggunaan

|

Deskripsi

|

Formula

|

Definisi

risiko

|

Digunakan

untuk mewakili risiko

|

Risiko

= nilai aset × ancaman × kerentanan

|

Perhitungan

ancaman

|

Representasi

numerik dari ancaman

|

Ancaman

= faktor pemaparan (FP) × tingkat kejadian tahunan (TKT)

|

Perhitungan

Kerentanan

|

Mengukur

defisiensi kontrol

|

Kontrol

kekurangan (KK) = 1 - efektivitas kontrol

|

Perhitungan

risiko

|

Digunakan

untuk mengukur risiko

|

Risiko

= nilai aset × FP × TKT × KK

|

Referensi :

1. IT

Auditing : Using Controls to Protect Information Assets, Chris Davis, Mike

Sciller, Mc GrowHill, 2011.

Tidak ada komentar:

Posting Komentar